Közeleg a Húsvét. A hallgatók már a vonatjegyeket foglalják a hazaútra, az egyetemi dolgozók a szabadságukkal toldják meg hosszú hétvégét, hogy minél több időt szentelhessenek családjuknak. Mindenki a csokinyulak, sonkák és festett tojások megemelkedett fogyasztására készül. Én meg a Revision-t várom már nagyon. Lankad a figyelem, az emberek gondolatai máshol járnak.

Kik nem pihennek ilyenkor? Természetesen a jelszólopók. Egy ügyes húzással a Húsvét előtti napokra ütemezték az adathalász támadást. Nem akarok hazudni: én is majdnem bedőltem nekik.

A levél szerint le fog járni a jelszavam, de a levélben foglalt link segítségével megtarthatom a régi jelszavamat. Ilyen leveleket tényleg szokott kiküldeni az IT, de ők új jelszót szoktak kérni, nem engedik a régi megtartását! Viszont őszintén megmondom, nem volt kedvem pont ezen a napon jelszót változtatni, egy csomó munkát akartam letudni a tavaszi szünet előtt, nem hiányzott még ez is. Félre is dobtam a levelet, hogy a határidős teendőkkel foglalkozzam.

Viszont nem hagyott nyugodni, hogy miért kell ez a cécó, hogy megtartsam a régi jelszavamat? Újra megnyitottam a levelet és jobban megnéztem. A válasz a kérdésemre a linkben rejlett, ami nem egyetemi domainre mutatott. Ahá, értem már! Utána már feltűnt a megszólítás hiánya, és az is, hogy a feladó egy teljesen másik egyetem munkatársa (ezt elsőre is láttam, csak ezen az egyetemen is alkalmazásban állok, ezért nem kapcsoltam).

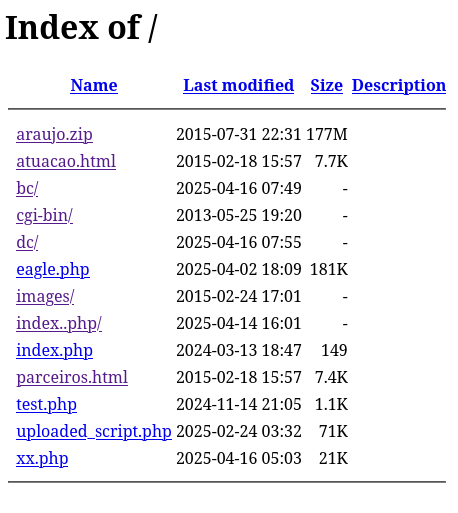

A szerver, amire át akartak az adathalászok vinni, már érdekesebb volt. Egy kb. 12 éves brazíliai telemarketinggel kapcsolatos weboldal volt rajta, ahol valószínűleg egy fájlfeltöltési hibát használtak ki a támadók (a nevezetes uploaded_script.php). A könyvtár listázás nem volt kikapcsolva, ezért szépen látszott minden fájl és könyvtár a webszerveren. Legérdekesebb a cgi-bin könyvtár volt, 2013-as dátummal. Nem is tudom, mióta nem láttam cgi-bin könyvtára.

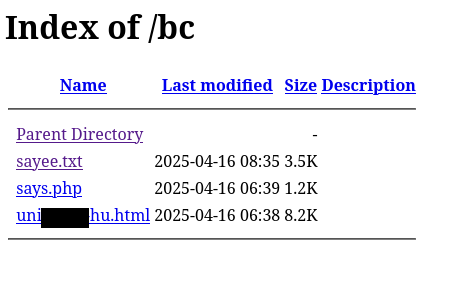

A támadók készítettek egy alkönyvtárat (bc), feltöltötték a saját kódjukat, kiküldték az adathalász leveleket, majd várták az áldozatokat. A létrehozás dátuma alapján aznap reggel töltötték fel a kódokat, amikor az email-t megkaptam. A felület három részből állt: Egy HTML-ből, ami az adott egyetem levelező rendszerének bejelentkező oldalát utánozta rendkívül részletesen.

Ez nem a korábban látott fércművek egyike. Volt még ezen kívül egy PHP kód, és egy szövegfájl (sayee.txt). Ez utóbbi tartalmazta a már ellopott email címeket és jelszavakat. Természetesen mindenféle titkosítás nélkül. A fájl formátuma a következő volt (a benne szereplő adatokat megváltoztattam):

--------------+ FT +--------------nUs3rn@m3: victim1@uni-versity.hunP@55: password123nIP: ---------------------------------------------------------nCity: Region: Country Name: Country Code: ---------------+ FT +--------------nUs3rn@m3: victim2@uni-versity.hunP@55: passwordnIP: ---------------------------------------------------------nCity: Region: Country Name: Country Code:

Nagyon furcsa fájlformátum. Én biztosan valami sokkal struktúráltabb formát választottam volna, hogy könnyebb legyen dolgozni vele. Ez az 'n' karakteres elválasztás nem túl hatékony. Mivel l337 kódot használt, biztos egy nagyon komoly hekker :-)

Viszont felfigyeltem arra, hogy van egy másik könyvtár is (dc), hasonló elnevezésű fájlokkal. Megnéztem az ottani statikus HTML-t, mire a Széchenyi egyetem levelezőrendszerének utánzata jelent meg. Nocsak, nocsak, egy egyetem már nem is elég? Arra számítottak a támadók, hogy a nyuszi két helyről is hoz jelszavakat?

Összeszedtem az információkat, majd írtam a két egyetem helpdesk-jére. Az én egyetemem gyorsan reagált, megköszönték a segítséget, és küldtek egy köremailt, hogy vigyázzanak ezzel a levéllel. A Széchenyiről eddig nem kaptam választ. Akárhogy is, napi jócselekedet kipipálva.