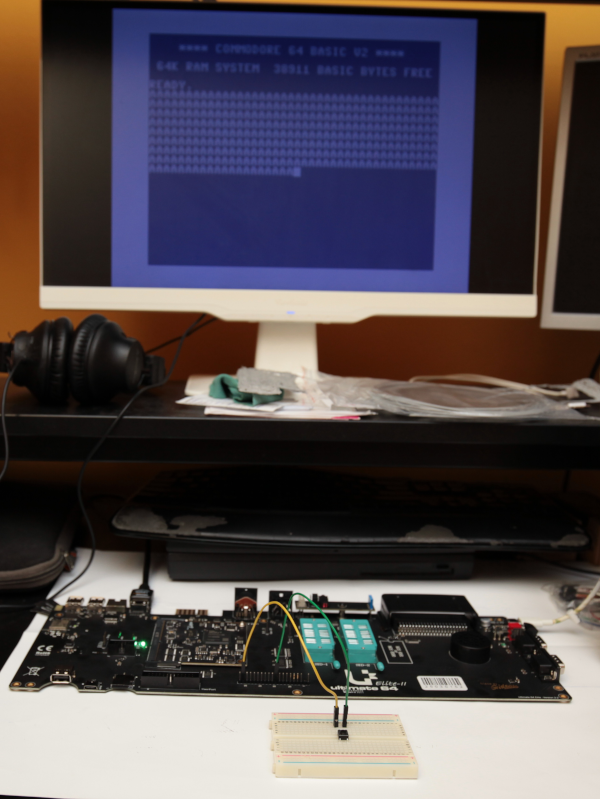

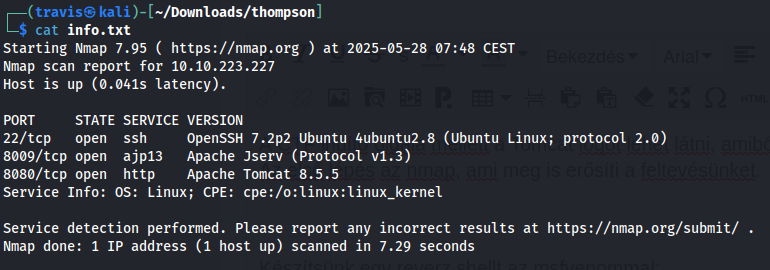

Az egyik kutatócsoport vett egy MiSeq 100i-t, mert kevesebb leolvasási hibával, gyorsabb futási idővel rendelkezik, mint a hasonló teljesítményű korábbi modellek. Ez a készülék egyértelműen mutatja, hogy az Illumina is elindult az Apple irányba, nevezetesen minél kevesebb beleszólást enged a gép működésébe, redukálják az elérhető beállítási lehetőségeket és amint látni fogjátok sokkal nagyobb terhet ró a supportra.

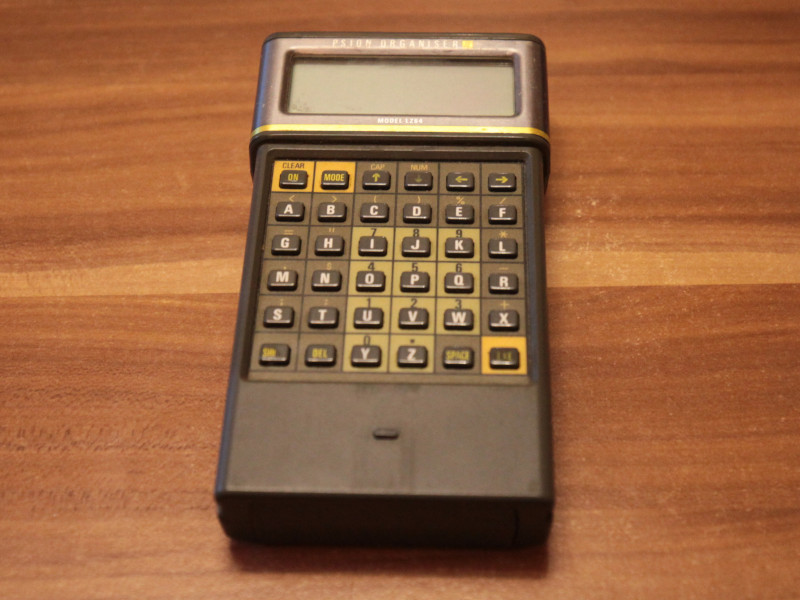

A készülék futurisztikus külsővel rendelkezik. Míg a korábbi MiSeq modellek úgy néztek ki, mint egy laboreszköz, ez inkább egy otthoni szórakoztatóelektronikai műtárgyra hasonlít. Bekapcsolni a hátulján lévő billenő kapcsolóval lehet, de ettől nem fog elindulni! Van elöl, az alsó peremén egy másik bekapcsoló gomb (amit persze szemből nem lehet látni), ami ha világítani kezd, azt is meg kell nyomni. Ekkor indul el. A megoldás engem a csuklós buszok titkos kapcsolójára emlékeztet, ami segítségével a sofőr felszállhat.

Bekapcsolás után jó sokára elindul. A felhő integrálás teljes, tehát a készülék nem menti a szekvenálási eredményeket, hanem egyből a BaseSpace-re tölti fel. Ami természetesen fizetős, mert 2025-ben már nem menő, hogy egy cég ne kérjen folyamatosan pénzt egy termékért, ezért folyamatosan olyan szolgáltatásokat integrálnak a gépekbe, amivel rendszeres fizetésre kényszeríthetik a vásárlót. Magyar akadémiai viszonyok között ez természtesen elfogadhatatlan, még olyan jól menő csoportoknál is, akik megengedhetik, hogy ilyen szekvenálókat vásároljanak (és fenntartsanak), ezért nekem kellett volna beállítani, hogy a labor szerverére mentse az adatokat.

A csoport tulajdonában van egy NextSeq 2000-es is, ahol már beállítottam ezt a lehetőséget, ezért arra gondoltam, itt sem lesz gond. A vezérlő programban van egy opció, ahol be lehet írni a távoli szerver IP címét, kiválaszthatjuk, hogy NFS vagy Samba legyen a protokoll, és kérünk-e titkosítást. SMB esetén jelszó és felhasználó név beállítás is van.

Először NFS-t akartam használni. A szerveren engedélyeztem a szekvenáló IP címét, ahogy a NextSeq 2000-essel is csináltam, majd megpróbáltam kapcsolódni. Annyit írt a szekvenáló, hogy hiba. Volt egy View Details is, ami annyit írt Invalid DTO. Ennél semmitmondóbb hibaüzenetet akarva sem lehet kitalálni.

Oké, nézzük az SMB-t, bár amióta CTF-eket csinálok, nem szeretem ezt a protokollt, de a SeqPilot miatt sajnos elkerülhetetlen, hogy a szerveren fusson Samba. Már nem emlékeztem a jelszóra, amit beállítottam, ezért az ott dolgozóktól kértem el. Ezzel sem tudtam kapcsolódni, jóllehet a hibaüzenet megváltozott invalid credential-re.

Nem részletezem, de ezután ugyan azokat a köröket rottam a beállításokkal, eredmény nélkül. Random váltogattuk az opciókat, hátha szerencsénk lesz, de nem volt. Mivel a NextSeq 2000-es egy Linuxot futtat, és ki lehet menni a konzolba, elhatároztam, hogy itt is kimegyek, hogy megnézzem, egyáltalán a hálózati beállítások jók-e. Találok-e olyan logokat, amelyek a semmitmondó hibaüzenet helyett a hiba valódi okára derítenek fényt.

Először is, a vezérlő alkalmazást nem lehet megkerülni. Nincs minimalizálás, ha kilépünk belőle, leáll a szekvenáló. Egy OS Terminál menüpont tűnt ígéretesek, de mikor el akartam indítani, egy kódot kért, amit csak a support tud megadni, és most jön a csavar: a megadott kód csak 24 óráig érvényes!

Felhívtuk a magyar supportot, akik azt mondták, hogy ők sem ismerik ezt a kódot, kell szólniuk az Illuminának. Az Illumina elküldte a kódot nekik, de utána elkezdtek kekeckedni velünk, hogy minek az nekünk? Elmondtuk, hogy mit szeretnénk, ők meg megmondták azokat a lépéseket, amelyeket mi már rég kipróbáltunk.

Elmeséltük, hogy ezen a részén már túlvagyunk, nekünk kell az a rohadt terminál, adják már meg a kódot. A support még értetlenkedett egy sort, meg megnéztek még egy YouTube videót, hogyan kell beüzemelni (mi meg közben a telefon másik végén vártunk), meg megpróbálták bemesélni nekünk, hogy biztos azért nem megy, mert nem az admin felhasználóval próbálkozunk. (Pedig azzal voltunk bejelentkezve, mert olvasni még tudunk.)

Végül beleegyeztek, hogy megadják a kódot. Csakhogy a terminált nem úgy kell indítani, hogy ráklikkelünk egy menüpontra. Nem, nem. Az túl egyszerű lenne. Megpróbálom visszaidézni a lépéseket, de bocsásson meg mindenki, ha bizonyos lépéseket kifelejtek.

Először is, van egy titkos felhasználó, a nsi:vpronin, vagy valami hasonló. Utána kell a jelszó vp: és egy napi jelszó. Ezt kb. 5-ször írtuk be, mire kiderült, hogy nem kell a 'vp:', csak a napi jelszó. A support még kötötte az ebet a karóhoz, hogy "de kell a vp:". Utána képesek voltunk elérni a Linux grafikus felületet, de csak egyetlen ikon volt elérhető. Ha arra ráklikkeltünk, feljött egy terminál program, ahol 0-2 között kellett kiválasztani egy számot, attól függően, hogy mit akartunk. A terminálhoz a 2 kellett, majd mégegyszer be kellett írni a napi jelszót! De a support figyelmeztetett, hogy ha 10-nél többször írjuk be hibásan a jelszót, az egész szekvenáló lezár.

Kb. három próbálkozás után leálltunk, mert nem fogadta el a napi jelszót. Sem kettősponttal, sem anélkül, se magyar, se angol billentyűzetkiosztást feltételezve.

Nekem el kellett mennem, de a supporttól kijött valaki, és még két órán keresztül próbálkozott a beállításokkal, sikertelenül. Megbeszéltük, hogy holnap eljön mindenki, és újból megpróbáljuk.

Közben este ellenőriztem, hogy minden rendben van-e az SMB-vel, így derült ki számomra, hogy rossz jelszóval próbálkoztunk. A helyes jelszó megadása után még VPN-ről is tudtam csatlakozni. Másnap, a support érkezése előtt kipróbáltuk az SMB-t, de immár a helyes jelszóval. Továbbra sem ment.

Megérkezett a support is, egy órát vezetett, hogy itt lehessen. Újraindította a szekvenálót, beírt mindent ugyan úgy, mint mi, és akkor működött. De csak az SMB, az NFS akkor sem.

- Majd a következő verzióban javítani fogják, hogy ne ragadjanak be beállítások. Két Linux van benne, és néha rosszul szinkronizálják a beállításokat.

Kösz. Köszönöm Illumina, hogy lehetetlenné teszed, hogy beállítsam a szekvenálót. Köszönöm a semmit mondó hibaüzeneteket. Köszönöm, hogy időt és energiát fecséreltél egy olyan vezérlőprogram kifejlesztésére, ami annyira biztonságos, hogy már használhatatlan. Köszönöm a hiányos doksikat és marketing szagú brossúrákat, amik tíz oldalon keresztül tárgyalják a nagy semmit.

Ha tehetek egy fejlesztésre vonatkozó javaslatot, akkor tegyetek a szekvenálóba egy nagy nyelvi modellt, hogy ne csak a supporttal, de magával a készülékkel is lehessen vitatkozni. Már csak ez hiányzik az életemből.